Two-factor authentication (2FA) atau autentikasi dua-faktor jadi pengaman tambahan selain password. Karena ancaman keamanan makin tinggi, teknologi baru telah melahirkan passkey menggantikan kata sandi.

Menurut laporan Twitter hanya 2,6 persen akun yang mengaktifkan fitur keamanan tersebut hingga Des 2021. Di antara yang mengaktifkan 2FA, terbanyak lewat SMS. Capaian Apple lebih baik, lebih dari 95% pengguna aktif iCloud telah mengaktifkan autentikasi dua faktor di akun mereka.

Artinya, sebagian besar akun Twitter hanya mengandalkan password atau kata sandi untuk mengamankan akunnya. Risiko keamanan akun pun semakin tinggi. Mungkin banyak yang berpikir tak memerlukan sistem keamanan yang ribet untuk akun Twitter-nya. “Apalah arti sebuah akun Twitter,” pikir mereka.

Rendahnya kesadaran terhadap keamanan di ranah digital berlaku di kalangan warganet Indonesia. Dalam riset literasi digital selama dua periode berturut-turut, capaian aspek keamanan termasuk paling rendah.

Dalam riset Kemenkomifo bersama Katadata pada 2021, Digital Safety atau keamanan digital adalah pilar dengan skor paling rendah; 3,10 dari maksimal 5. Lalu riset berikutnya pada 2022— meski skornya naik tipis menjadi 3,12—ia tetap terendah di antara pilar lain.

Tingginya risiko keamanan karena manusia sebagai titik paling lemah, membuat perusahaan teknologi mencari solusi. Lahirlah passkey untuk mengganti kata sandi—bahkan mungkin 2FA.

Jadi, jangan tunggu hingga kasus pembobolan akun terjadi. Setiap pengguna layanan di internet—apalagi terkait keuangan atau data pribadi—seharusnya mempersiapkan keamanan akunnya sebaik mungkin.

Ihwal keamanan ini sudah sepantasnya jadi perhatian penyedia layanan, juga bagi pemilik akun pribadi. Apalagi akun yang terkait dengan organisasi—sekecil apapun ukuran organisasi. Secara ringkas, Anda perlu tahu:

- Apa itu autentikasi dua-faktor? Metode ini melengkapi kata sandi untuk mengakses akun online dengan lapisan keamanan kedua; ia tidak menggantikan kata sandi. Autentikasi dua-faktor tersedia untuk berbagai layanan, seperti ID Apple, Google, Facebook, akun Twitter, dan lain-lain.

- Bagaimana cara kerja autentikasi dua-faktor? Ada berbagai metode autentikasi dua-faktor yang tersedia, tetapi tujuan akhirnya sama: untuk membuktikan login yang sahih, tetapi benar-benar berbeda dari kata sandi.

- Mengapa autentikasi dua-faktor penting? Hampir semua yang kita lakukan di komputer atau perangkat seluler terpapar ke internet, dan itu berarti akun daring dapat disusupi. Autentikasi dua-faktor akan mempersulit penggunaan kata sandi yang dicuri untuk membobol akun.

- Seberapa aman autentikasi dua-faktor? Tidak ada yang benar-benar aman, dan itu termasuk autentikasi dua-faktor. Sistem ini terbukti bisa diretas, tetapi risiko terbesar bukanlah teknologi melainkan rekayasa sosial—yang dapat melewati sistem teraman sekalipun.

- Bagaimana menggunakan autentikasi dua-faktor? Siapapun dapat mempraktikkan autentikasi dua-faktor pada layanan yang menyediakannya. Biasanya layanan ini tidak berbayar, tetapi ada aplikasi tambahan (pihak ketiga) yang menarik biaya langganan.

Apa itu 2FA

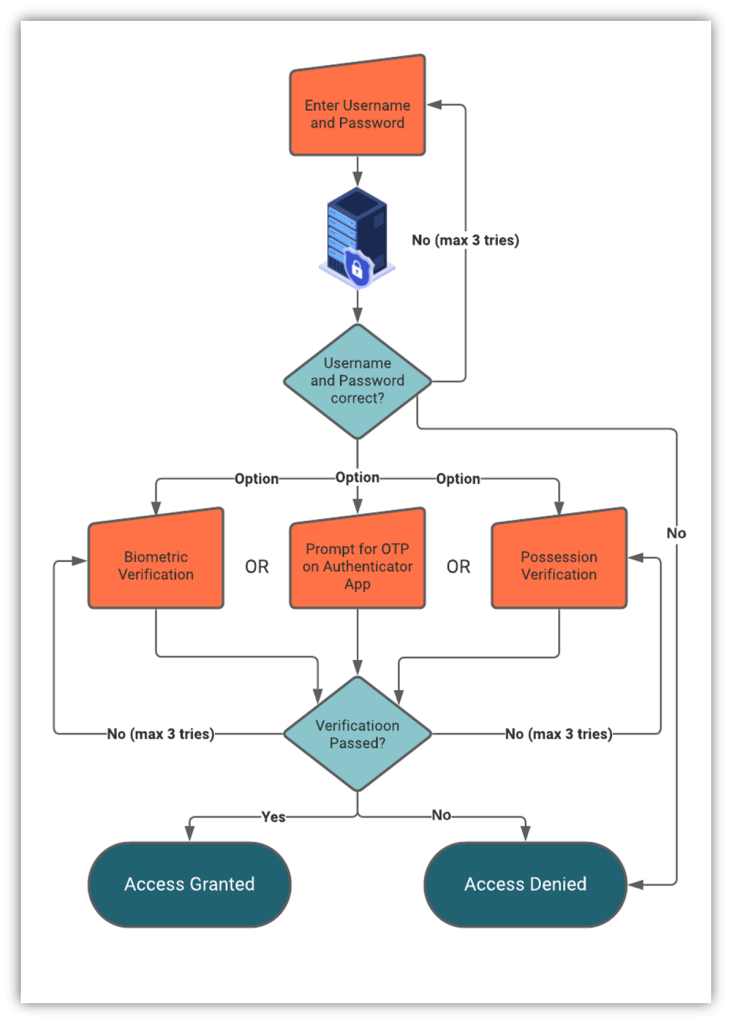

Autentikasi dua-faktor (2FA) adalah metode manajemen keamanan identitas dengan dua metode pembuktian sebelum akses dapat diberikan. Misalnya untuk akun Twitter, nama akun dan password saja tidak cukup untuk membuktikan si pengakses. Ia harus lolos dari proses autentikasi lainnya.

Identitas biasanya ditandai dengan nama akun—bisa berupa kata pendek, atau berupa alamat email. Kata sandi adalah metode paling umum yang diperlukan untuk membuktikan Anda berhak mengakses akun itu. 2FA menambahkan langkah pengamanan sebelum seseorang bisa mengaksesnya.

Lazimnya ada tiga “faktor” utama sebagai bahan autentikasi: faktor pengetahuan (sesuatu yang Anda ketahui, misalnya: kata sandi atau PIN); faktor kepemilikan (sesuatu yang Anda miliki, misalnya perangkat seluler atau kartu identifikasi); dan faktor yang melekat (sesuatu yang ada pada diri Anda, misalnya sidik jari atau data biometrik wajah).

Dengan kata lain, autentikasi dua-faktor adalah keamanan lapis kedua, di atas kata sandi atau nomor PIN Anda. Bila setelah masuk dengan kata sandi Anda memasukkan kode angka yang dikirim via ponsel untuk membuktikan identitas, maka Anda sudah tidak asing lagi dengan 2FA.

Kode yang dikirim biasanya berupa kode sekali pakai, sehingga populer juga dengan sebutan OTP atau One Time Password. Pengguna akun aplikasi keuangan mungkin sudah terbiasa dengan memasukkan OTP sebelum login dan menggunakan aplikasi.

Mendapatkan kode 2FA melalui SMS bukan satu-satunya metode autentikasi dua faktor. Ada berbagai opsi, termasuk aplikasi autentikator, notifikasi, token perangkat lunak, autentikasi berbasis suara, dan sebagainya. Kode pesan melalui teks SMS belakangan mulai dinilai mulai tak aman.

Bagaimana cara kerja 2FA

Autentikasi lewat faktor kedua perlu mengakses sesuatu secara fisik, seperti nomor telepon untuk mengirim SMS, ponsel dengan aplikasi autentikator, atau perangkat keras khusus sebagai kunci keamanan.

Selain itu, ada pula yang menggunakan data biometrik (seperti Touch ID dan Face ID), aplikasi autentikator, autentikasi email, atau kunci keamanan fisik untuk mengautentikasi akun dengan kode autentikasi.

Masing-masing memiliki kelebihan dan kelemahan sehingga autentikasi dua faktor tidak boleh diandalkan sebagai metode keamanan akun paling utama. Masing-masing metode tersebut dapat dipecahkan oleh seseorang dengan pengetahuan atau motivasi yang cukup.

Bila menggunakan metode SMS, pengguna akan mendaftarkan nomor ponselnya kepada penyedia layanan, lalu setiap kali login ke layanan tersebut pengguna akan diminta memasukkan kode keamanan khusus yang dikirim lewat SMS ke nomor si pengguna.

Aplikasi autentikator biasanya harus dihubungkan terlebih dahulu dengan situs tujuan, dan belum semua situs menyediakan fitur seperti ini. Aplikasi akan menghasilkan kode yang harus dimasukkan setelah pengguna login/masuk ke situs atau aplikasi tertentu.

Layanan populer seperti Google, Microsoft, dan Facebook sudah memiliki aplikasinya sendiri. Aplikasi mereka bahkan bisa digunakan untuk layanan lain—misal Google atau Microsoft Authenticator dapat digunakan untuk mengamankan akun-akun lain di luar layanan mereka.

Ada pula aplikasi pihak ketiga yang menyediakan layanan ini seperti Authy, Duo Mobile, 1Password, dll. Ada dua jenis pengelolaan data yang digunakan: diakses melalui ponsel yang terinstal, dan dapat diakses dari mana saja melalui cloud server (peladen dengan komputasi awan atau secara daring).

Pillihan paling aman adalah kunci keamanan fisik, perangkat keras yang digunakan sebagai salah satu faktor autentikasi. Kunci keamanan sering kali berupa USB atau token penyimpan kunci privat yang hanya diketahui oleh pengguna.

Ketika pengguna melakukan login atau mengakses akun, mereka akan diminta untuk memasukkan kunci keamanan mereka sebagai faktor kedua setelah memasukkan kata sandi mereka. Jika pengguna berhasil memasukkan kunci keamanan yang tepat, mereka dapat dianggap berhasil diautentikasi.

Kunci keamanan biasanya lebih aman karena kunci keamanan tidak rentan terhadap serangan phising atau serangan terhadap pengguna. Kunci keamanan juga lebih sulit untuk dicuri karena pengguna harus memiliki kunci fisiknya untuk dapat mengakses akun.

Tingkat keamanan 2FA

Dengan menggunakan dua faktor autentikasi, pengguna harus memberikan lebih dari satu bukti identitas mereka untuk mengakses akun, sehingga mempersulit upaya peretas atau penjahat siber yang mencoba mengakses akun secara ilegal.

Namun, tidak ada sistem keamanan yang benar-benar bebas dari risiko. Keamanan akun juga tergantung pada faktor lain, seperti kerahasiaan kata sandi dan keamanan perangkat. 2FA harus dianggap sebagai lapisan keamanan tambahan, bukan sebagai solusi yang sempurna untuk masalah keamanan akun.

Terdapat beberapa jenis serangan yang masih dapat mengalahkan pengamanan 2FA, seperti serangan phishing atau serangan pishing secara langsung melalui teknik rekayasa sosial.

Meskipun dirancang untuk meningkatkan keamanan akun, masih terdapat beberapa celah keamanan yang bisa dimanfaatkan oleh penjahat siber. Beberapa contoh celah keamanan 2FA antara lain:

- Serangan phishing: Penjahat siber dapat mencoba untuk memperdaya pengguna agar memberikan informasi keamanan mereka melalui email palsu, situs web atau aplikasi palsu, atau pesan teks. Jika pengguna memberikan informasi keamanan mereka, maka penjahat siber dapat mengakses akun mereka bahkan dengan 2FA aktif.

- Man-in-the-middle attack: Dalam serangan ini, penjahat siber dapat memantau dan mencuri informasi yang dikirimkan antara pengguna dan server autentikasi, termasuk kode verifikasi 2FA. Dengan cara ini, penjahat siber dapat mengakses akun pengguna tanpa harus memiliki akses ke perangkat 2FA pengguna.

- Penipuan melalui teknik social engineering: Penjahat siber dapat memanipulasi pengguna untuk memberikan informasi keamanan mereka dengan menggunakan teknik sosial engineering. Misalnya, penjahat siber dapat menghubungi pengguna dan berpura-pura menjadi layanan pelanggan atau dukungan teknis yang membutuhkan informasi keamanan pengguna.

- Kelemahan pada perangkat: Perangkat yang digunakan untuk 2FA, seperti token atau aplikasi autentikasi, bisa memiliki kerentanan keamanan yang memungkinkan penjahat siber untuk mengambil alih akses pengguna ke akun mereka.

Karena itu, meskipun 2FA dapat meningkatkan keamanan akun, tetap perlu memperhatikan praktik keamanan lainnya dan terus memperbarui keamanan akun, seperti menjaga kerahasiaan kata sandi, menggunakan antivirus, dan menghindari akses dari perangkat yang tidak dikenal.

Bagaimana menggunakan 2FA

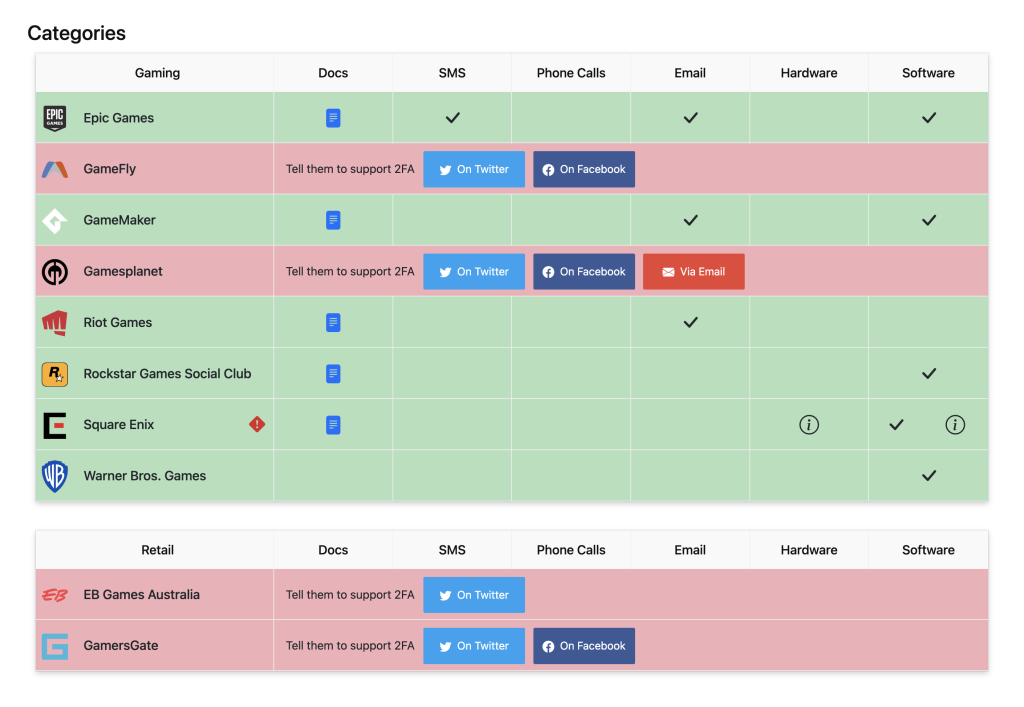

Banyak situs telah menyediakan layanan autentikasi dua-faktor untuk penggunanya. Jika ingin mengetahui apakah ada situs tertentu yang menggunakannya, kunjungi situs 2FA Directory buatan 2factorauth.

Lembaga ini adalah organisasi nirlaba yang terdaftar di Swedia dengan anggota di seluruh dunia. Misinya menjadi sumber informasi independen tentang layanan mana yang mendukung MFA/2FA dan membantu konsumen meminta MFA/2FA pada layanan yang saat ini belum menyediakannya.

Seperti tampak pada tangkapan layar di atas, Anda dapat mencari layanan di internet yang menyediakan fitur 2FA, bahkan menyarankan penyedia layanan yang belum menyediakan 2FA. Pada contoh di atas, adalah layanan dari kategori permainan (gaming online).

Di situs tersebut disediakan tautan ke laman penjelasan cara mengaktifkan 2FA untuk setiap layanan yang sudah menyediakannya. Ketikkan saja nama atau tautan layanan pada bagian pencarian, situs akan menampilkan menu seperti gambar di atas.

Sayangnya tidak semua layanan sudah tersedia informasinya di sana, khususnya layanan lokal seperti situs BPJS Kesehatan. Selain itu, karena situs 2FA Directory ini dibuat oleh komunitas non-profit, mereka tidak bisa menjamin semua informasi senantiasa dimutakhirkan.

Passkey: Pengganti password

Sejumlah perusahaan teknologi penyedia layanan di internet telah meluncurkan versi kunci sandinya, passkey, sebagai pengganti kata sandi. Standar baru industri ini menawarkan lebih banyak perlindungan terhadap pembajakan sekaligus jauh lebih sederhana dalam hampir segala hal.

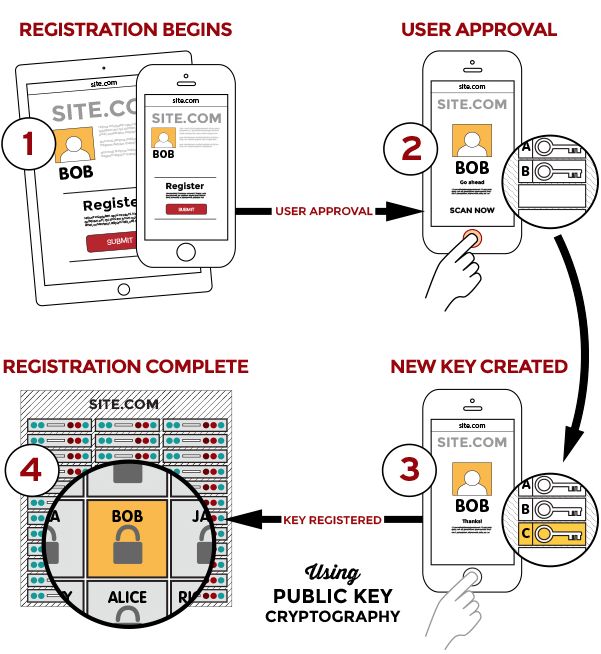

Passkey adalah kredensial digital, menghubungkan akun pengguna dengan situs web atau aplikasi. Kunci pas ini memungkinkan pengguna melakukan autentikasi tanpa harus memasukkan nama akun, kata sandi, atau memberikan faktor autentikasi tambahan apa pun.

Bedanya passkey dengan kunci fisik, passkey dapat tersimpan di perangkat seperti ponsel atau komputer. Sedangkan kunci fisik biasanya berbentuk USB dan terpisah dari perangkat yang bisa terkoneksi daring.

Saat pengguna ingin masuk ke layanan yang menggunakan passkey, peramban atau sistem operasi layanan akan memilih dan menggunakan kunci yang tepat. Mirip dengan cara kerja kata sandi yang tersimpan lewat peramban atau aplikasi saat ingin login—pengguna tak perlu mengetikkannya.

Untuk memastikan hanya pemilik yang sah yang dapat menggunakan kunci sandi, sistem akan meminta mereka membuka kunci perangkat mereka. Ini dapat dilakukan dengan sensor biometrik (seperti sidik jari atau pengenalan wajah), PIN, atau pola.

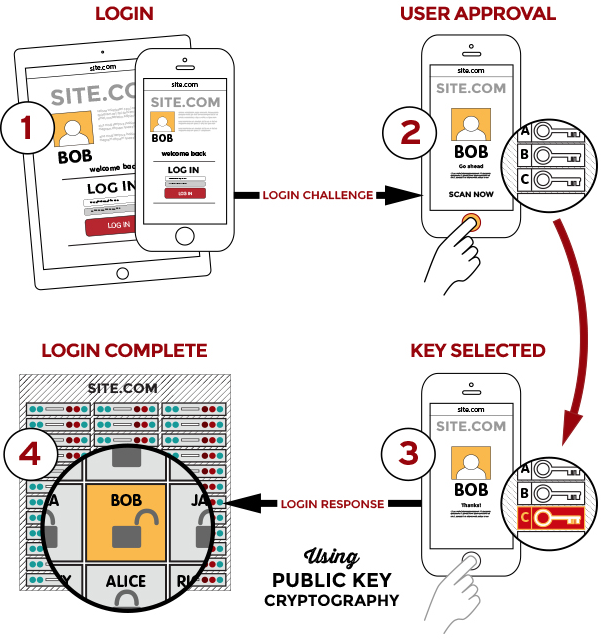

Passkey pada dasarnya adalah penerapan asymmetric encryption atau public-key cryptography. Ini adalah salah satu bentuk enkripsi yang bergantung pada pasangan kunci: kunci publik dan kunci privat. Kunci yang berbeda digunakan untuk proses enkripsi dan dekripsi.

Proses enkripsi asimetrik diawali dengan penerima yang menerbitkan sepasang kunci publik dan kunci pribadi. Penerima memberikan kunci publik kepada pengirim agar dapat mengenkripsi pesan, dan mengirim pesan tersebut kepada penerima.

Setelah pesan diterima, penerima menggunakan kunci pribadinya untuk mendekripsi pesan yang telah dienkripsi pengirim. Dalam hal ini, kunci pribadi hanya diketahui oleh penerima, sehingga data dapat terjamin keamanannya.

Kunci publik (public key) dapat diberikan kepada siapa saja, sementara kunci pribadi (private key) harus selalu dirahasiakan dan hanya digunakan oleh pemiliknya. Kunci publik dan kunci pribadi saling terkait dan berpasangan, sehingga data yang dienkripsi dengan kunci publik hanya dapat didekripsi dengan kunci pribadi yang sesuai.

Dengan menggunakan passkey, metode 2FA bisa ditinggalkan. Bayangkan kunci publik dan pribadi seperti potongan puzzle yang saling terkait—mereka secara matematis terhubung satu sama lain dan dirancang untuk berjalan bersama.

Standar baru ini memungkinkan aplikasi dan situs web menawarkan cara terpadu nan aman saat diakses dari berbagai platform dan perangkat, termasuk sistem operasi Android dan iOS; Browser Chrome, Edge, dan Safari; serta desktop Windows maupun macOS.

Setidaknya Apple, Google, dan Microsoft disebut mendukung gagasan ini. Menyambut Hari Password Sedunia pada 2022 silam, ketiganya akan memperluas dukungan terhadap standar login (masuk) tanpa kata sandi buatan FIDO dan W3C.

Pendekatan baru ini diklaim melindungi dari phishing dan prosesnya akan jauh lebih aman dibandingkan dengan kata sandi dan teknologi multi-faktor seperti sandi sekali-pakai yang dikirim melalui SMS.

Passkey atau kunci sandi mengatasi banyak kelemahan penting dengan kata sandi, seperti:

- Setiap kunci sandi itu selalu bersifat unik—hanya satu-satunya.

- Setiap kunci sandi dibuat di perangkat Anda, dan bagian yang paling dirahasiakan tidak pernah terkirim dari perangkat Anda selama login. (Anda dapat menyinkronkan kunci sandi dengan aman di seluruh perangkat atau membaginya dengan orang lain.)

- Karena kunci sandi dibuat menggunakan algoritme enkripsi yang tingkat tinggi, Anda tidak perlu khawatir tentang kata sandi yang “lemah” yang mudah ditebak atau dipecahkan.

- Situs web tidak dapat membocorkan kredensial autentikasi Anda karena situs hanya menyimpan komponen publik dari kunci sandi yang sesuai dengan login Anda, bukan bagian rahasia yang memungkinkan Anda memvalidasi identitas Anda.

- Penyerang tidak dapat mem-phish kunci sandi dari Anda karena kunci sandi hanya menampilkan dirinya di situs web terkait yang sah.

- Kunci sandi tidak perlu diubah karena tidak dapat dicuri.

- Kunci sandi tidak memerlukan autentikasi dua faktor karena menggabungkan dua faktor berbeda sebagai bagian dari sifatnya.

Lebih detail tentang passkey, bisa Anda tonton video penjelasan dari Apple yang sudah memanfaatkan teknologi ini pada sistem termutakhir mereka.

*Photo by Christian Lendl on Unsplash